Pas le temps de tout lire ? Voici un résumé :

– Sans véritable pare-feu, le réseau de votre entreprise est directement exposé à Internet : scans automatisés, ransomwares, vols de données et risques de non‑conformité RGPD.

– Un pare-feu moderne filtre le trafic, bloque les connexions suspectes et vous offre une visibilité sur ce qui entre et sort de votre réseau.

– Les pare-feux de nouvelle génération (NGFW) combinent filtrage avancé, inspection profonde des paquets, prévention d’intrusion et analyse par IA pour détecter les comportements anormaux.

– Couplé à d’autres briques (sauvegarde, sécurité des emails, EDR) et géré par un prestataire spécialisé, votre pare-feu devient un pilier central de la cybersécurité de votre entreprise.

Dans cet article, nous analyserons en détail le fonctionnement des pare-feux, leurs évolutions technologiques, ainsi que leurs rôles stratégiques dans la défense des réseaux d’entreprise, qu’ils soient matériels, logiciels ou cloud.

Sommaire :

- Qu’est ce qu’un pare-feu ?

- Une entreprise sans pare-feu : un risque sous-estimé

- Les principaux types de pare-feux

- Pare-feux nouvelle génération : IA et protection avancée

- Matériel, logiciel, cloud : quel pare-feu pour quelle entreprise ?

- Pare-feu et autres briques de sécurité

- Limite, erreurs fréquentes et bonnes pratiques

Qu’est ce qu’un pare-feu ?

Un pare-feu est un dispositif de sécurité réseau qui filtre les échanges entre réseaux fiables et non fiables. Il protège vos données en contrôlant le trafic entrant et sortant selon des règles prédéfinies.

Les premiers pare-feux limitaient le filtrage de paquets à des adresses IP et ports. Les modèles actuels inspectent l’état des connexions et le contenu des flux réseau.

Les générations récentes, apparues vers 2008, intègrent l’analyse détaillée des applications et la prévention des intrusions, renforçant la sécurité globale des systèmes informatiques.

Une entreprise sans pare-feu : un risque sous-estimé

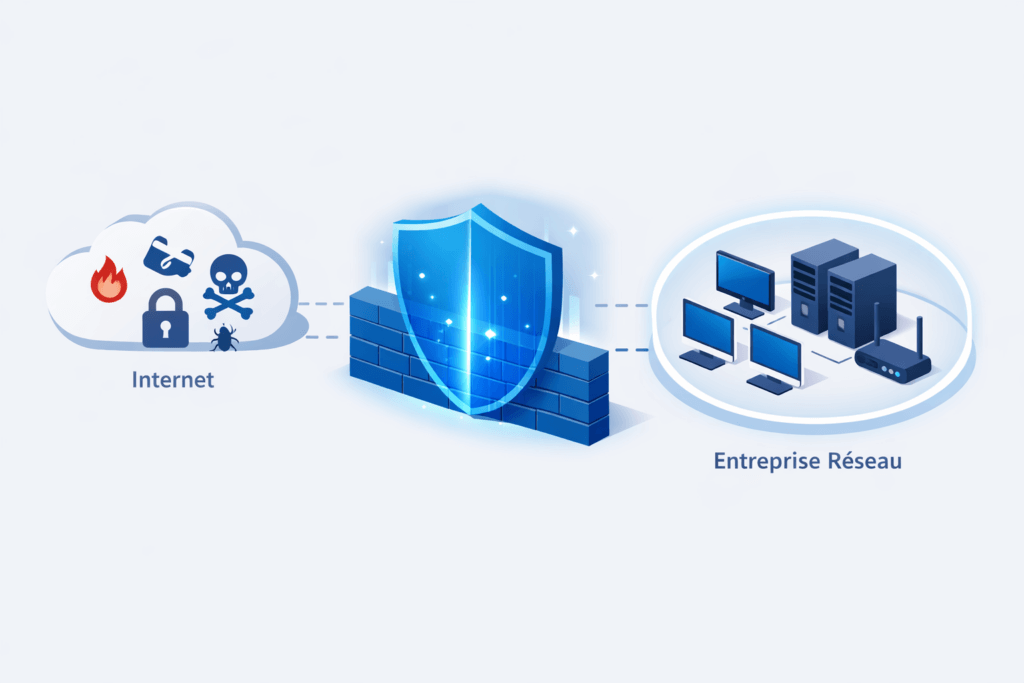

Beaucoup de petites entreprises se contentent de la box Internet de leur opérateur ou d’un simple pare-feu logiciel sur les postes.

En pratique, cela revient souvent à exposer directement le réseau interne à Internet : ports accessibles, services mal protégés, et aucune visibilité fine sur ce qui entre ou sort.

Sans véritable pare-feu d’entreprise, les risques sont :

- Attaques par force brute ou scans automatisés visant les serveurs accessibles depuis Internet

- Propagation rapide d’un ransomware ou d’un malware dès qu’un poste est compromis

- Accès non contrôlé à des données sensibles pouvant entraîner un incident RGPD et des sanctions

- Impossibilité de tracer précisément qui s’est connecté, à quoi et quand (journalisation insuffisante)

Nous commençons par un audit réseau pour identifier ces failles invisibles, cartographier les flux et recommander la mise en place d’un pare-feu adapté à la taille de votre entreprise.

Les principaux types de pare-feux :

Le fonctionnement d’un pare-feu repose sur l’analyse des données circulant entre réseaux. Il applique des règles basées sur les protocoles, les adresses IP et les ports pour bloquer les connexions suspectes tout en autorisant les échanges légitimes.

| Type de pare-feu | Méthode d’analyse | Avantages et inconvénients |

|---|---|---|

| Filtrage de paquets | Examine les en-têtes (IP, ports, protocoles) à la couche réseau (L3) | Très rapide, protège des menaces basiques / ne regarde pas l’intérieur du paquet, peu efficace contre les attaques sophistiquées |

| Inspection avec état | Analyse les en-têtes et maintient l’état des connexions (L3/L4) | Comprend le contexte des échanges, plus sécurisé / consomme plus de ressources, n’analyse pas le contenu |

| Passerelle de niveau circuit | Valide la négociation des connexions TCP/UDP (L5) | Simple à déployer, masque les IP internes / n’inspecte pas le contenu, limité aux protocoles applicatifs |

| Pare-feu proxy | Intermédiaire analysant en profondeur le trafic applicatif (L7) | Contrôle précis du contenu, masquage du réseau interne / plus complexe, latence possible |

| Pare-feu d’applications web (WAF) | Filtre le trafic HTTP/HTTPS malveillant (L7) | Protège contre injections SQL, XSS, bots / centré sur les applis web |

| Inspection approfondie (DPI) | Étudie la charge utile des paquets (L7) | Détecte les menaces cachées, contrôle granulaire / impact sur les performances |

| Pare-feu nouvelle génération (NGFW) | Combine filtrage, état, DPI, IPS, contrôle applicatif (jusqu’à L7) | Très haute efficacité, bloque les malwares / coûts et gestion plus complexes |

Le positionnement d’un pare-feu s’effectue généralement entre le réseau interne et Internet, où il agit comme un dispositif vérifiant les flux réseau.

Les pare-feux inspectent le trafic à différents niveaux du modèle OSI, en analysant en-têtes, contenu et contexte des échanges pour bloquer les activités suspectes tout en laissant passer les communications légitimes.

Pare-feux nouvelle génération : IA et protection avancée

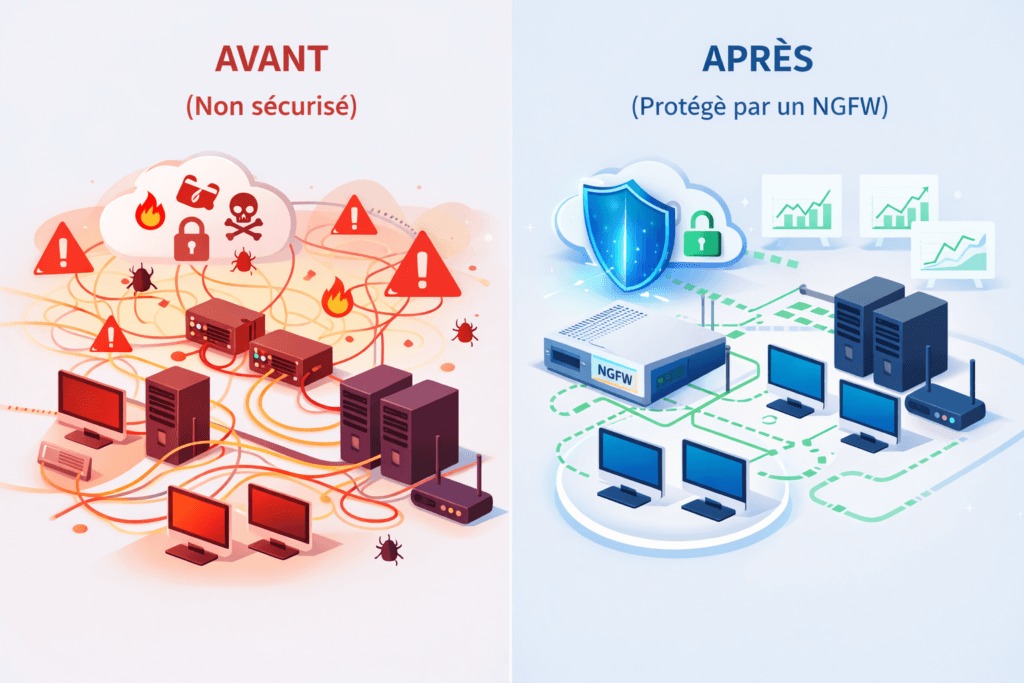

Les pare-feux de nouvelle génération (NGFW) vont au-delà du simple filtrage de ports. Ils ont la capacité de faire une inspection détaillée des paquets (DPI), la prévention d’intrusion (IPS), du filtrage web, des contrôles applicatifs et parfois antivirus et VPN dans un même boîtier.

Les NGFW modernes utilisent également l’IA et le machine learning pour :

- Analyser le comportement du trafic réseau et détecter des anomalies (exfiltration de données, déplacement latéral, connexions inhabituelles).

- Reconnaître des modèles d’attaques même lorsqu’ils ne correspondent pas encore à une signature connue (menaces “0‑day”).

- S’appuyer sur des flux de renseignement sur les menaces (threat intelligence) mis à jour en continu pour bloquer rapidement des IP, domaines ou URLs malveillants.

Com’Unity déploie ce type de pare-feu nouvelle génération pour ses clients, avec supervision 24/7dans son contrat d’infogérance, mises à jour de signatures, filtrage web et rapports réguliers sur les tentatives d’attaque détectées

*Interface graphique type d’un tableau de bord de sécurité d’un pare-feu.

Les NGFW identifient les applications grâce à des signatures, du décodage protocolaire et de l’analyse comportementale, et peuvent lier les adresses IP aux utilisateurs via des annuaires (Active Directory, etc.), permettant des politiques de sécurité fines par service, utilisateur ou groupe.

Matériel, logiciel, cloud : quel pare-feu pour quelle entreprise ?

Les pare-feux matériels protègent tout le réseau depuis un appareil dédié, généralement installé à la frontière entre Internet et le réseau interne. Les pare-feux logiciels s’installent sur chaque machine et utilisent ses ressources, tandis que les pare-feux cloud et virtuels s’intègrent dans des architectures hybrides ou full cloud.

Le choix dépend de la taille, du trafic et de l’infrastructure :

- Les matériels conviennent bien aux TPE/PME avec un ou plusieurs sites, car ils offrent une protection centralisée, des performances stables et une gestion simplifiée.

- Les solutions logicielles et cloud sont adaptées aux environnements fortement virtualisés ou aux structures très distribuées.

Com’Unity accompagne les entreprises dans ce choix, en dimensionnant le pare-feu en fonction du nombre d’utilisateurs, du débit fibre FTTO ou FTTH et des besoins divers (VPN site‑à‑site, télétravail, VoIP, etc.)

Pare-feu et autres briques de sécurité

Les pare-feux bloquent des attaques DDoS, intrusions et exploitations de vulnérabilités en filtrant le trafic entrant et sortant. Ils constituent la première ligne de défense, mais ne suffisent pas seuls.

| Outil | Protection | Limites |

|---|---|---|

| Pare-feu | Filtre le trafic entrant/sortant selon des règles | Ne protège pas contre toutes les menaces internes ou les postes déjà compromis |

| Antivirus / EDR | Analyse les fichiers et comportements sur les appareils | N’empêche pas à lui seul les attaques réseau ciblant les services exposés |

| IDS/IPS | Identifie intrusions et vulnérabilités en temps réel | Doit être couplé à des mécanismes de blocage et de mises à jour régulières |

| VPN | Crypte les connexions pour la confidentialité | Ne filtre pas le contenu, ne remplace pas un pare-feu |

Une approche multicouche est donc indispensable : pare-feu, sauvegarde, EDR, mise à jour des systèmes, sensibilisation utilisateurs, etc.

C’est exactement l’approche globale proposée par Com’Unity : pare-feu NGFW, sauvegarde externalisée, infogérance des postes/serveurs, protection email.

Limites, erreurs fréquentes et bonnes pratiques

Les pare-feux traditionnels peinent à inspecter le trafic chiffré s’ils ne sont pas configurés pour le décryptage HTTPS, ce qui laisse passer des menaces cachées dans des flux a priori légitimes.

Des erreurs de configuration (règles trop permissives, ports exposés inutilement, absence de journalisation) sont également fréquentes dans les petites structures.

Les bonnes pratiques incluent :

- Une politique “deny by default” avec ouverture uniquement des flux nécessaires

- Des mises à jour régulières du firmware et des signatures de sécurité

- Une supervision et revue périodique des logs pour détecter les comportements anormaux

- Un pilotage par un prestataire expérimenté lorsqu’on n’a pas de service IT interne